【2025年最新情報】ランサムウェアの感染経路は?対策も詳しく解説

ランサムウェア(Ransomware)とは、「ransom(身代金)」と「software(ソフトウェア)」を組み合わせたワードであり、パソコンやサーバーなどのシステムをロックしたり、保存されているファイルを暗号化したりすることで使用不能にするマルウェアの総称です。

ランサムウェア攻撃を受けると、業務停止やデータ消失、情報漏えいなど、企業に深刻な影響を与える可能性があります。ランサムウェアに対して適切に対策するためには、どのような経路で感染するケースが多いのか、感染するとどのような被害につながるのかを正しく理解することが重要です。

本記事では、「情報セキュリティ白書2025」の最新情報をもとに、近年のランサムウェアの主な感染経路について解説します。企業が取るべき具体的な対策もあわせて紹介しますので、ぜひ最後までご覧ください。

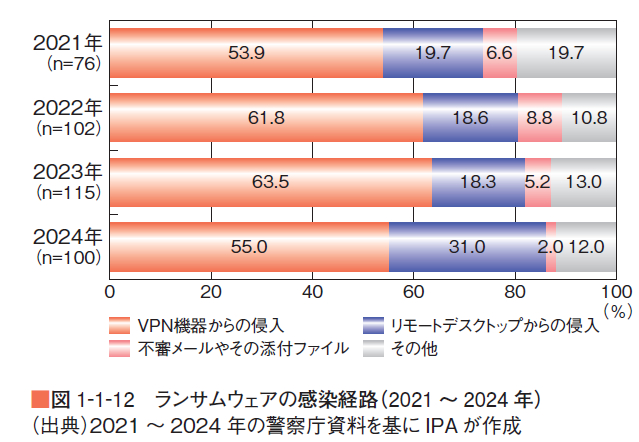

2024年に多かった感染経路は「VPN機器やリモートデスクトップからの侵入」

警察庁が公表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、企業や団体におけるランサムウェア被害の報告件数は、2024年上期が114件、下期が108件と、2022年上期以降、継続して高い水準で推移しています。

被害は製造業を中心にさまざまな業種・公共機関に及んでおり、企業規模も大企業から中小企業まで幅広い組織が対象となっています。さらに、近年は国内企業の海外拠点や海外子会社が侵入口となり、日本国内へ被害が波及するケースも確認されています。ガバナンスが効きづらい拠点から侵入されると、サプライチェーン全体へ影響が及ぶ恐れがあるため注意が必要です。

警察庁の分析によると、2024年度に発生したランサムウェア被害の感染経路で最も多かったのは、VPN機器やリモートデスクトップを通じた侵入でした。有効回答が得られた事案のうち86%がこれらの外部接続経路を足掛かりとした攻撃であり、インターネットから直接アクセス可能な部分が依然として狙われやすい状況が続いています。

ランサムウェアを防ぐために企業が実施すべき対策

続いて、企業がランサムウェア攻撃を防ぐために取り組むべき対策について詳しく解説します。さまざまな対策がありますが、特に重要なのが下記の2つです。

①ネットワーク侵入への対策

②バックアップと復旧体制の整備

それぞれの内容を見ていきましょう

①ネットワーク侵入への対策

ランサムウェア攻撃の多くは、まず企業ネットワークへの侵入から始まります。そのため、外部からアクセスされる可能性のある機器やシステムを適切に管理し、攻撃者に侵入されるリスクを低減することが重要です。

攻撃対象領域(アタックサーフェス)の最小化

インターネットからアクセス可能なサーバー、VPN機器、公開サービスなどを把握したうえで、外部に公開する範囲を必要最小限に絞ることが重要です。また、初期設定のまま利用している機器が外部からアクセス可能な状態になっていないか確認する必要があります。

こうした「公開範囲の把握・管理」「脆弱性のリスク評価」を継続的におこなう取り組みは ASM(Attack Surface Management) と呼ばれ、専用のASMツールを利用することで、管理を統合的かつ効率的に進められます。

脆弱性対策

VPN機器やサーバーOS、PC、業務ソフトウェアなどに存在する脆弱性が悪用されると、侵入や侵害範囲の拡大につながります。そのため、下記のような運用を徹底することが必要です。

●ファームウェア・OS・ソフトウェアを常に最新の状態に更新する

●公表される脆弱性情報を継続的に収集する

●リスクの高い脆弱性は早期にパッチを適用する

②バックアップと復旧体制の整備

ランサムウェア被害が発生した場合でも、適切にバックアップが取得されていれば、暗号化されたデータを復元することで業務停止の影響を最小限に抑えることができます。

ただし「バックアップを取っていること」自体が対策になるわけではありません。近年の攻撃では、攻撃者がバックアップデータを削除・改ざんし、復旧を不可能にすることで身代金の支払いを強要する手口が増えています。そのため、バックアップを安全に保護する仕組みを整えることが不可欠です。

本番環境と同一ネットワークにバックアップを保存している場合、攻撃者によって同時に暗号化・破壊される可能性があります。切り離したストレージやクラウドバックアップを活用し、バックアップデータを分離して保管することで、このリスクを低減できます。また、上書きや削除ができない形式で保管することで、攻撃者による破壊を防ぐことも有効です。

さらに、バックアップは「保存できているか」だけでなく、「復元できる状態にあるか」が重要です。定期的に復旧テストを実施し、実際にデータを戻せることを確認しておきましょう。

まとめ

今回は、近年のランサムウェアの主な感染経路と対策について解説しました。

2024年は、VPN機器やリモートデスクトップ経由での侵入が特に多く報告されています。ランサムウェア対策では「侵入を防ぐ」「侵入された場合でも被害を拡大させない」「復旧できる状態を維持する」といった多層的な防御が重要です。

特にインターネットから直接アクセス可能なVPN機器やリモート環境は攻撃対象となりやすいため、脆弱性対応やアクセス制御の強化が欠かせません。また、バックアップの保護や復旧手順の定期的な見直しにより、万が一被害を受けた場合でも、業務の継続性を確保できます。

自社のネットワーク環境・運用体制を見直し、継続的にセキュリティレベルを高めていきましょう。

法人向けセキュリティソフトの

料金自動一括比較サイトを新しくオープンしました!

c-compe.com⇒

株式会社アーデントは、デジタル化・AI導入補助金の支援事業者を行っております!

アーデントからデジタル化・AI導入補助金を使ってクラウドツールを導入するメリットは以下の通りです。

メリット①対象ツールを2年間、半額、もしくは1/4で利用可!

メリット②会計、経費精算、請求書処理、受発注ツール導入なら、PCやタブレットの購入も補助が受けられ半額!

メリット③補助期間終了後は、公式価格よりお値引き!

メリット④各種IT活用、DX、保守サポートでより貴社のIT化を促進、生産性を向上します!

【弊社取り扱いクラウドツール】

🔹オフィスソフト・グループウェア: Google Workspace※、Microsoft365、desk'nets NEO※

🔹ノーコード業務改善:kintone、Zoho※、楽楽販売、JUST.DB※、サスケworks

🔹コミュニケーション: サイボウズオフィス、Chatwork、LINE WORKS、zoom

🔹会計・経費管理: マネーフォワード、freee、楽楽精算、楽楽明細、invox

🔹電子契約・文書管理: freeeサイン、クラウドサイン、GMOサイン、Adobe Acrobat

🔹セキュリティ対策: sophos、SentinelOne、ESET、ウイルスバスタークラウド

🔹RPA・自動化: RoboTANGO、DX-Suite、Yoom※、バクラクシリーズ

🔹勤怠・労務管理: 勤革時、楽楽勤怠、マネーフォワード

🔹物流・在庫管理: ロジザードZERO

🔹教育・マニュアル作成管理: iTutor、NotePM、leaf

🔹PBX・電話システム: INNOVERAPBX※、MOTTEL※

🔹端末管理:LANSCOPE、clomo

🔹リモートデスクトップ:RemoteOperator在宅

🔹受付ipad:ラクネコ※

🔹タスク管理、その他:JOSYS、backlog※

など

※こちらのツールは補助期間終了後の値引不可

また、上記以外のツールも取り扱いできるものが多々ありますので、一度ご相談ください。

デジタル化・AI導入補助金2026の詳細、お問合せはお電話頂くか、以下の記事を御覧ください↓

デジタル化・AI導入補助金お問合せ:03-5468-6097

以下の動画では、採択のポイントや申請にあたっての注意点などを詳しく解説していますので、

あわせてご覧ください!